Наши направления

В эпоху глобализации, локальной конкуренции и высокой волатильности спроса, предприятия сталкиваются с необходимостью постоянного совершенствования моделей планирования, снижения издержек, быстрой адаптации продукта под запросы рынка и сокращения сроков его запуска. Решением этих задач является комплексная цифровизация производства – она помогает предприятиям сохранить баланс между экономической целесообразностью выпуска продукта и удовлетворением рыночных ожиданий.

Цифровое производство – комплекс интегрированных между собой технологических решений и сложных информационных систем. Решения для цифрового производства относятся к «Индустрии 4.0» и являются частью четвертой промышленной революции. Применяя эти решения промышленное предприятие может в значительной степени повысить качество выпускаемой продукции, оптимизировать затраты и выйти на новый уровень эффективности.

Передовые решения и технологии для управления цифровым производством, предлагаемые компанией PROF-IT GROUP, обеспечивают реализацию задач цифровой трансформации, обуславливают прозрачность на протяжении всего жизненного цикла продукта и повышают общую эффективность деятельности предприятия: управление жизненным циклом продукта и цифровые двойники (PLM), управление производственным процессом (МОМ), планирование производства (APS), система управления лабораторией (LIMS), промышленная идентификация (RFID), киберфизические системы (КФС), роботизация и защита АСУ ТП, промышленный интернет вещей (IIoT) и Большие данные (Big data).

Повышение безопасности и защищенности удаленных рабочих мест

Повышение безопасности и защищенности удаленных рабочих мест

Решения, экспертиза и рекомендации

Основываясь на собственном опыте управления удаленными командами, а также на реализованных проектах для внешних заказчиков, компания PROF-IT GROUP предлагает комплексное закрытие вопросов повышения защищенности удаленного доступа к корпоративным ресурсам.

Сейчас многие компании уже столкнулись с необходимостью организации удаленной работы в связи с обострившейся ситуацией из-за COVID-19. В этих условиях остро встает вопрос непрерывности бизнес-процессов и эффективного и безопасного взаимодействия сотрудников компании с существующими корпоративными системами.

Обеспечение непрерывности бизнес-процессов, подготовка необходимой инфраструктуры и мобильных рабочих мест, настройка корпоративных систем к удаленному формату работы и высоким нагрузкам потребуют оперативного решения.

ОРГАНИЗАЦИЯ УДАЛЕННОЙ РАБОТЫ: РИСКИ КИБЕРАТАК

Перевод сотрудников и ключевых функций на удаленную работу усиливает риски информационной безопасности для компании.

- Работа идет вне корпоративного периметра, поэтому основной акцент защиты ИТ-систем смещается в сторону удаленного рабочего места сотрудника и на уровень бизнес-сервисов, которыми он удаленно пользуется.

- Необходимо использовать внешний доступ к внутрикорпоративным информационным системам и критичным бизнес-сервисам с целью соблюдения непрерывности бизнес-процессов.

- Домашние устройства доступа в сеть слабо контролируются и обладают низким уровнем защиты (домашние роутеры, Wi-Fi сети, домашние устройства, в т.ч. устройства класса Internet-of-Things).

- Смена рабочего режима создает общую нервозность и снижает концентрацию сотрудника, делая его психологически более уязвим к методам социальной инженерии.

ОРГАНИЗАЦИЯ УДАЛЕННОЙ РАБОТЫ: ФИНАНСОВЫЕ РИСКИ

Вынужденный перевод сотрудников на режим удаленной работы несет за собой также и следующие финансовые риски:

- Снижение производительности труда удаленных сотрудников по причинам отсутствия рабочей атмосферы и достаточного контроля со стороны менеджмента;

- Непредвиденные затраты:

- расширение пропускной способности каналов связи для обеспечения приемлемого качества связи с внутренними бизнес-сервисами; на закупку мобильных рабочий станций (ноутбуков);

- приобретение и установку специализированного рабочего и корпоративного ПО;

- приобретение, установку и настройку дополнительных средств защиты информации на удаленные рабочие станции сотрудников и на интерфейсы корпоративных бизнес-приложений.

- Непроверенные поставщики, услуги которых может потребоваться приобретать в условиях цейтнота и недостаточности времени для осуществления закупки.

Компания PROF-IT GROUP предлагает комплекс решений для защиты удаленных рабочих мест и обеспечения бесперебойной работы инфраструктуры организации.

РЕШЕНИЯ ДЛЯ ПОВЫШЕНИЯ ЗАЩИЩЕННОСТИ УДАЛЕННЫХ СОТРУДНИКОВ

Двухфакторная аутентификация (2FA)

Снижение рисков несанкционированного доступа.

Для двухфакторной аутентификации (2FA) пользователей можно применять одноразовые пароли. Подобные технологии усиленной аутентификации не позволяют нейтрализовать последствия от реализации угрозы разглашения (воровства) пароля. Кроме того, данные технологии поддерживают оперативное развёртывание в удалённом режиме.

Целевые системы:

- Active Directory;

- Web-приложения;

- Терминальные приложения;

- RDP, SSH, VDI и другие;

- СУБД.

Виды аутентификаторов:

- SMS

- Push-сообщения

- OTP

Предлагаемые решения

- Access Manager (AM)

- Certificate Manager (CM)

- Privileged Access Manager (PAM)

Отдельный шлюз доступа (GW)

Контроль всех удаленных подключений в одной точке.

- Единая точка удалённых подключений пользователей, что особенно актуально для подключения привилегированных учётных записей.

- Управление правами доступа в единой консоли/решении.

- Собственная система учётных записей и (или) интеграция с Active Directory.

- Оперативное создание правил доступа.

- Проксирование протоколов:

- RDP

- SSH

- СУБД

- Поддержка проприетарных протоколов через публикацию “толстых” клиентов.

Предлагаемые решения

- PAM

- Next-Generation Firewall (NGFW)

Контроль доступа к сервисам

Корпоративные сервисы (APP)

- Публикация “толстых” клиентов для поддержки и последующего контроля проприетарных административных протоколов.

- Контроль действий при работе в ДБО и финансовых сервисах.

- Применение усиленных мер контроля доступа к корпоративным приложениям значительно повышает уровень защищенности корпоративных ресурсов компании и позволяет минимизировать риск несанкционированных подключений и действий при использовании корпоративных сервисов.

Доступ по времени и согласованию (TM)

- Правила разграничения доступа по времени на уровне межсетевых экранов не обладают необходимой гибкостью и имеют вид «узел-узел» (“подсеть” - “подсеть”).

- Решения позволяют с одной стороны настраивать правила доступа по времени вида «пользователь-узел».

- Поддерживается создание разрешающих правил с ограниченным сроком действия.

- Единая точка/решение для управления доступом по времени.

Предлагаемые решения

- AM

- PAM

- Data Loss Prevention (DLP)

Запись действий (RC)

Контроль и мониторинг истории всех действий пользователя.

Действия ряда категорий пользователей могут нести в себе серьезные риски информационной безопасности: компрометация или злоупотребление привилегированным доступом может приводить к крупным финансовым и репутационным потерям компании, а также к нарушению стабильности и работоспособности ИТ-инфраструктуры компании.

В особенности, это актуально для удалённого доступа для локализации последствий от осуществления угрозы подключения нелегитимного пользователя от лица легитимного.

- Поддерживаются следующие виды записи:

- Видеозапись действий

- Текстовая запись действий (PAM)

- Снимки экрана

- Запись клавиатурного ввода

- Имеется хранилище записей с поиском для анализа и реагирования на инциденты

- Поддерживается просмотр действий пользователей в режиме реального времени

Предлагаемые решения

- PAM

- Data Loss Prevention (DLP)

Хранилище паролей (ST)

Повышение надежности защиты паролей от всех приложений пользователя.

- Система централизованно хранит пароли пользователя от всех приложений, требующих аутентификации и автоматически подставляет, когда приложение того требует.

- Поддерживается хранение паролей от целевых ресурсов, узлов, устройств - актуально для технических специалистов и подрядчиков.

- Поддерживается автоматизированный поиск привилегированных учётных записей на целевых ресурсах и автоматическая смена паролей от этих учетных записей.

Предлагаемые решения

- AM

- PAM

Мониторинг событий (SM)

Быстрый анализ и мониторинг общей защищенности всех информационных систем.

Сбор информации из источников:

- Журнал событий серверов и рабочих станций

- Сетевое активное оборудование

- Контроль доступа и аутентификация

- Средства защиты информации

- Виртуальные среды

Аккумулирование и корреляция информации из различных источников, ее анализ, фиксирование инцидентов и оповещение о них. Оценка защищенности.

- Проактивная защита корпоративных ресурсов с помощью автоматического мониторинга информационной безопасности.

- Автоматизация процессов контроля соответствия отраслевым и международным стандартам.

- Оценка эффективности подразделений ИТ и ИБ с помощью расширяемого набора метрик безопасности

- Автоматизация процессов инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности и контроля изменений.

- Комплексный анализ сложных систем, включая сетевое оборудование.

Предлагаемые решения

- Security Information and Event Management (SIEM)

- Сканеры контроля защищенности и уязвимостей (СКУ)

- Network Traffic Analysis (NTA)

Защита мобильных приложений (DM)

Безопасное подключение и работа с ИТ-системами со всех устройств пользователя.

Единое решение для обеспечения защиты и централизованного администрирования мобильных устройств, таких как смартфоны, планшетные компьютеры, ноутбуки. MDM-решения позволяют обеспечить продуктивность сотрудников организации и при этом не нарушать корпоративную политику. Это достигается за счет обеспечения безопасности критичных для компании данных, электронной почты, внедрением корпоративных политик безопасности, управлением мобильными устройствами, включая ноутбуки и карманные компьютеры.

Решение включает:

- Контроль работы приложений

- Управление устройством

- Учет устройств и создание отчетов

- Контейнеризация приложений

Предлагаемое решение

- Mobile Device Management (МDM)

Тестирование на проникновение

Проверка защищенности систем от угрозы внешнего несанкционированного доступа.

Суть работ - в санкционированной попытке обойти существующий комплекс средств защиты информационной системы заказчика.

Состав услуги:

- Сканирование узлов сетевого периметра, определение типов устройств, операционных систем, приложений по реакции на внешнее воздействие;

- Проведение автоматизированной идентификации уязвимостей сетевых служб;

- Анализ и ручная верификация уязвимости;

- Ручной анализ защищенности доступных ресурсов;

- Анализ защищенности внешних корпоративных веб-приложений методом черного/серого ящика;

- Анализ последствий эксплуатации наиболее опасных уязвимостей из числа выявленных с целью преодолеть сетевой периметр;

- Определение возможных контрмер и выработка предложений по повышению качества реакции используемых систем обнаружения и предотвращения вторжений.

Предлагаемые решения

- Pentest (PT)

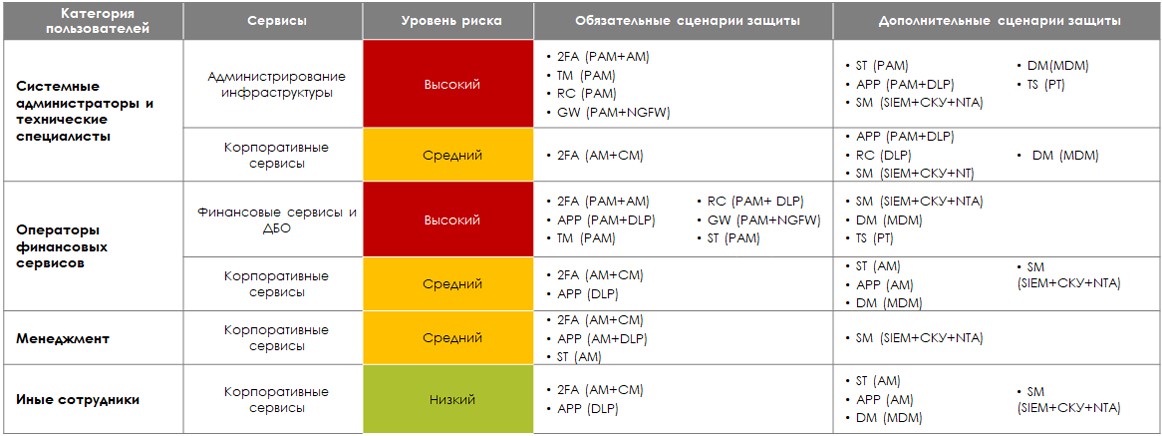

Рекомендации по применению решений для защиты и контроля удаленного доступа сотрудников

НАШИ ПАРТНЕРЫ

- Posiitive Technologies

- INDEED

- Kaspersky

- 1C

- HP

- LENOVO

- DELL

Оставьте заявку на консультацию по защите вашей инфраструктуры в условиях удаленной работы прямо сейчас.